Configuração de provedor de identidade

Licença:Silver

Configure um provedor de identidade (IdP) para autenticar usuários que desejam registrar dispositivos no Ivanti Neurons for MDM, acessar este Portal de administrador ou acessar o Portal de autosserviço. É necessário um diretório de usuários compatível com LDAP local. O Ivanti Neurons for MDM funciona com qualquer IdP compatível com SAML 2.0. Autenticação do Microsoft Azure AD (Azure AD), Microsoft ADFS (Active Directory Federation Services), Okta, OneLogin, PingOne e PingFederate do Ping Identity foram verificados para funcionar com o Ivanti Neurons for MDM.

Anteriormente, se você configurasse, a autenticação SAML/IdP, a autenticação SAML era utilizada tanto para o registro de dispositivos quanto para a autenticação do portal. Agora, um botão de alternância é fornecido para escolher diferentes métodos de autenticação para o acesso ao portal do administrador e ao registro de dispositivos. A alternância de bypass é aplicável apenas ao registro de dispositivos.

Durante o registro do dispositivo, o administrador pode dispensar a opção do provedor de identidade e fornecer ao usuário a opção de autenticar usando um PIN em vez de autenticar usando a página do provedor de identidade.

Visão geral

-

Se você estiver usando Microsoft AD ou outro diretório LDAP local, será necessário configurar o Connector para se conectar e importar usuários do Ivanti Neurons for MDM. Configure o Connector ou o LDAP caso ainda não tenha feito.

-

Quando um IdP é adicionado, a autenticação do usuário muda automaticamente de LDAP para IdP.

-

Apenas um provedor IdP é permitido.

-

Caso seu IdP fique inacessível, use a conta de Administrador de locatário (TA) do Ivanti Neurons for MDM para acessar esse Portal de administrador e solucionar problemas. O TA é uma conta local e não exige autenticação externa. A conta TA é criada quando seu Ivanti Neurons for MDM é provisionado e as informações são fornecidas ao contato técnico da sua organização ou equivalente. Se você não tiver as informações da sua conta de TA, entre em contato com seu representante de suporte.

-

O Ivanti Neurons for MDM oferece suporte ao Azure Active Directory (Azure AD) da Microsoft para autenticação de usuários durante o registro de dispositivos Windows 10.

Defina o tipo de autenticação para os usuários LDAP usando as ferramentas fornecidas pelo seu fornecedor de IdP. O esquema de autenticação de seu IdP terá precedência sobre as configurações do Ivanti Neurons for MDM. As definições de Autenticação do Ivanti Neurons for MDM podem ser encontradas aqui: Usuários > Configurações do usuário > Configuração de registro do dispositivo > Tipo de autenticação do registro do dispositivo.

-

Os registros de dispositivos do Registro de dispositivos e Configurator da Apple não usam IdP na autenticação do usuário.

-

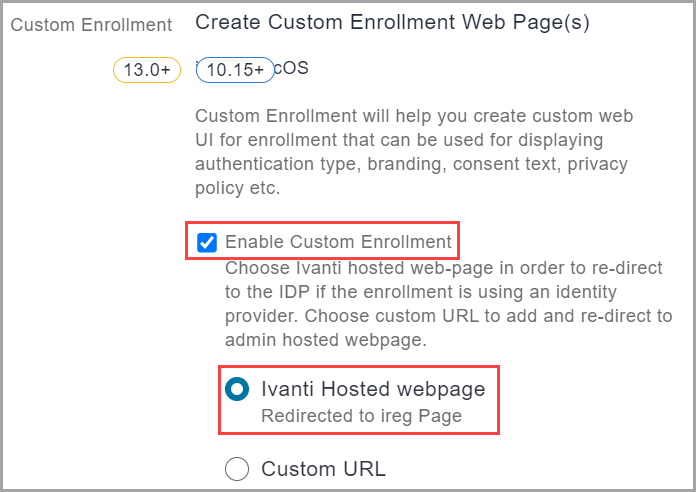

Para configurar um provedor de identidade para funcionar no registro de dispositivos iOS e macOS do Apple Business Manager, você deve habilitar a opção Ativar registro personalizado e as configurações relacionadas da página web hospedada da Ivanti, localizadas em Administrador > Apple > Registro de dispositivo > editar um perfil de registro de dispositivo. Consulte Registro de dispositivos para mais informações:

Tipos de configuração de IdP

A página Identidade do Ivanti Neurons for MDM o guiará por meio da configuração dos seguintes tipos de provedores de IdP:

- Configuração de IdP do Ivanti Neurons for MDM- os provedores de identidade suportados no Ivanti Neurons for MDM são Azure AD, OneLogin, Okta e PingOne.

- Configuração de IdP local – os provedores de IdP local compatíveis são ADFS 3.0, PingFederate 8.2.1 e PingFederate 8.1.3.

- Configuração de IdP genérico – este é um caminho de configuração genérica que você poderá usar se não estiver utilizando Microsoft ADFS, Okta, OneLogin ou PingFederate.

Configuração de provedor de identidade (IdP)

Procedimento

- Vá para Administrador > Identidade > Autenticação SAML.

- Clique em um tipo de configuração do provedor de identidade:

- Configuração de IDP do Ivanti Neurons for MDM

- Configuração de IDP local

- Configuração de IdP genérico

- Selecione um IdP correspondente. Se você selecionou Configuração de IdP genérico na Etapa 3, pule esta etapa e vá para a Etapa 5.

- Siga as instruções na tela em relação ao IdP escolhido.

- Clique em Concluído.

Os administradores têm permissão para fazer login único por até duas horas a partir da autenticação inicial com o IdP.

Tarefas de configuração que devem ser concluídas

Dependendo do IdP escolhido, você será guiado pelas seguintes páginas e etapas associadas:

| IdP | Procedimento |

|---|---|

|

|

|

|

|

|

Permitir que usuários locais ignorem a autenticação de IdP

Quando um IdP ou a conectividade do Ivanti Neurons for MDM cai e se faz necessária resolução por meio do Ivanti Neurons for MDM, alguns administradores precisam fazer login no Ivanti Neurons for MDM sem depender de sistemas externos, como LDAP ou IdP, para autenticação. Somente usuários locais com funções de administrador do sistema podem ignorar a Autenticação IdP.

Crie uma lista de usuários locais para ignorar a autenticação IdP.

Procedimento

- Clique em Administrador > Identidade.

- Na seção Ignorar a autenticação IdP por usuários locais, clique em +Adicionar usuários.

- Na lista exibindo somente os usuários locais com funções de administrador do sistema, selecione alguns usuários.

- Clique em Salvar.

Para remover um usuário da lista de usuários locais que ignoram a autenticação de IdP, clique no ícone de remoção ao lado da entrada que deseja excluir.

Se você não conseguir visualizar a página Identidade, pode ser que você não tenha as permissões necessárias. Você precisará de uma das seguintes funções:

-

Gerenciamento do sistema

-

Somente leitura do sistema